كاسبرسكي تكتشف هجومًا يستهدف المنظمات النووية باستخدام برمجية خبيثة متطورة

وفق فريق البحث والتحليل العالمي لدي كاسبرسكي (GReAT)، تواصل هجمة مجموعة Lazarus الرئيسية، Operation DreamJob، التطور مع تبنيها لأساليب معقدة جديدة مستمرة دون توقف لأكثر من خمس سنوات. وتشمل الأهداف الأخيرة للهجمة موظفين من منظمة مرتبطة بقطاع الطاقة النووية، والذين تعرضوا للإصابة من خلال ثلاث ملفات مضغوطة مخترقة تتظاهر بكونها اختبارات تقييم المهارات لمحترفي تكنولوجيا المعلومات. وتستفيد هذه الحملة المستمرة إلى الآن من مجموعة من البرمجيات الخبيثة المتقدمة، ومن ضمنها برمجية الباب الخلفي المعيارية CookiePlus، التي تم اكتشافها حديثاً، وتم تمويهها على أنها مكون إضافي مفتوح المصدر.

اكتشف فريق البحث والتحليل العالمي لدى كاسبرسكي (GReAT) حملة جديدة مرتبطة بعملية Operation DreamJob المشبوهة، والمعروفة أيضاً باسم DeathNote، وهي تجمع مرتبط بمجموعة Lazarus سيئة السمعة. وعلى مر السنين، تطورت هذه الحملة بشكل كبير، إذ ظهرت بادئ الأمر في عام 2019، مترافقة مع هجمات تستهدف الشركات المرتبطة بمجال العملات المشفرة حول العالم. وخلال عام 2024، توسع نطاق استهدافاتها ليشمل شركات تكنولوجيا المعلومات والدفاع في كل من أوروبا، وأمريكا اللاتينية، وكوريا الجنوبية، وإفريقيا. ويقدم تقرير كاسبرسكي الأحدث رؤى جديدة إزاء المرحلة الأخيرة من نشاطها، كاشفاً عن حملة تستهدف موظفين عاملين ضمن نفس المنظمة ذات الصلة بالمجال النووي في البرازيل، بالإضافة إلى موظفين في قطاع غير محدد في فيتنام.

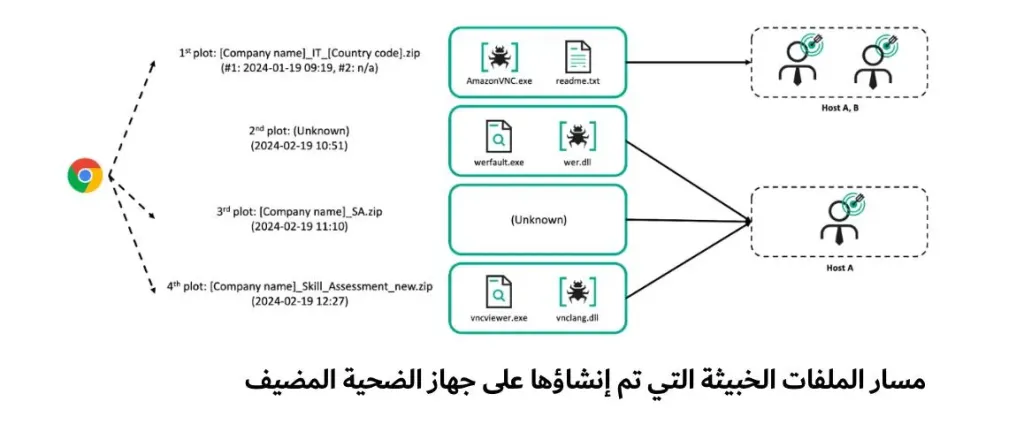

على مدى شهر واحد، استهدفت مجموعة Lazarus اثنين من الموظفين على الأقل داخل المنظمة ذاتها، مع تلقيهم لملفات مضغوطة متعددة مموهة على أنها تقييمات مهارات لمناصب في مجال تكنولوجيا المعلومات ضمن شركات بارزة في مجال الطيران والدفاع. في البداية، قامت Lazarus بتسليم الملف المضغوط الأول إلى الطرفَين المضيفَين A وB داخل نفس المنظمة، وبعد انقضاء شهر، حاولت المجموعة شن هجمات أكثر عدوانية على الهدف الأول. ومن المرجح أنها لجأت لاستخدام منصات البحث عن الوظائف مثل LinkedIn لتسليم التعليمات الأولية والوصول إلى الأهداف.

لقد طورت Lazarus أساليب التوصيل التي تتبعها وحسنت من الاستمرارية من خلال سلسلة عدوى معقدة تتضمن أنواع مختلفة من البرمجيات الخبيثة، ومنها مثلاً برنامجاً للتنزيل، وآخر للتحميل، وبرمجية باب خلفي. كما وأقدمت على شن هجوم متعدد المراحل باستخدام برمجية حوسبة شبكة افتراضية (VNC) محقونة ببرمجية حصان طروادة، وأداة عرض سطح المكتب البعيد لنظام التشغيل Windows، وأداة حوسبة شبكة افتراضية مشروعة أخرى لتوصيل البرمجيات الخبيثة. كما تضمنت المرحلة الأولى ملف AmazonVNC.exe مزود ببرمجية حصان طروادة، والذي تولى مهام فك التشفير وتنفيذ برنامج تنزيل يسمى Ranid Downloader لاستخراج الموارد الداخلية لملف تثبيت لبرمجية حوسبة شبكة افتراضية. واحتوى ملف مضغوط ثانٍ على ملف vnclang.dll خبيث يحمل برمجية MISTPEN الخبيثة، والذي قام عقب ذلك باستحضار حمولات إضافية، بما في ذلك برمجية RollMid وإصدار جديد من LPEClient.

بالإضافة إلى ذلك، قامت المجموعة بنشر باب خلفي غير معروف مسبقاً يعتمد على مكون إضافي، وقد أطلق عليه خبراء فريق البحث والتحليل العالمي اسم CookiePlus. ولقد تم تمويهه على أنه برمجية ComparePlus، وهي مكون إضافي مفتوح المصدر لبرنامج ++Notepad. وبمجرد تثبيت أركانها، تتجه البرمجية الخبيثة لجمع بيانات النظام، بما في ذلك اسم الحاسوب، ومعرف العملية، ومسارات الملفات، وتضع وحدتها الرئيسية في حالة «سكون» لمدة زمنية محددة. كما تقوم بتعديل جدول التنفيذ الخاص بها عن طريق تعديل ملف التكوين.

حول ذلك، علق سوجون ريو، خبير الأمن في فريق البحث والتحليل العالمي لدى كاسبرسكي، قائلاً: «هناك مخاطر كبيرة، بما فيها سرقة البيانات. ذلك أن عملية Operation DreamJob تقوم بجمع معلومات حساسة عن النظام، يمكن استخدامها لسرقة الهوية أو التجسس. وتسمح قدرة البرمجية الخبيثة على تأخير إجراءاتها بتفادي الاكتشاف في لحظة الاختراق والبقاء على النظام لفترة أطول. ومن خلال تحديد أوقات تنفيذ معينة، يمكن تشغيلها على فترات زمنية قد تسمح لها بتجنب رصدها. وعلاوة على ذلك، يمكن للبرمجية الخبيثة التلاعب بعمليات النظام، مما يصعب اكتشافها، وقد يؤدي إلى إمعان في الضرر أو استغلا

ل النظام